목표

1. 서비스 거부 공격의 세부 동작을 이해

2. 서비스 거부 공격의 종류와 방법을 알아봄

3. 서비스 거부 공격 대응 방법을 이해

서비스 거부 (Dos : Denial of Service) 공격

- 일종의 훼방

- 훼방을 놓을 수 있는 패킷을 보내거나 속이는 과정을 통해 정상적인 서비스를 제공하지 못하도록 하는 공격

Ping of Death 공격

- 네트워크에서는 패킷을 전송하기 적당한 크기로 잘라서 보내는데, 이런 특성을 이용한 공격 방식

- 네트워크의 연결 상테를 점검하기 위한 ping 명령을 보낼 때 패킷을 최대한 길게(최대 65500 byte) 하여 공격 대상에게 보내면, 패킷이 네트워크에서 수백 개로 잘게 쪼개져 보내짐.

현재는 보안 장비의 발달로 Ping of Death 공격은 자동으로 필터링 되고 있음.

SYN Flooding 공격

- 네트워크에서 서비스를 제공하는 시스템에는 동시 사용자 수에 대한 제한이 있는데, 존재하지 않는 클라이언트가 한정된 공간에 접속한 것처럼 속여 선량한 사용자가 서버의 서비스를 제공받지 못하게 하는 공격

- TCP 에서의 연결 중 3 - Way Handshaking에서 배웠던 내용 중 SYN 패킷을 서버에 보내는 것을 악용한 것. 서버는 클라이언트가 ACK 패킷을 보내올 때까지 SYN Received 상태로 기다리는 일정 시간동안 가상의 클라이언트로 위조한 SYN 패킷을 수없이 만들어서 서버에 보내 서버의 가용 동시 접속자 수를 모두 SYN Received 상태로 만듦.

- 웹 서버의 SYN Received의 대기 시간을 줄이거나 침입 차단 시스템 (IPS)과 같은 보안 시스템도 이러한 공격을 쉽게 차단함으로써 공격의 위험성을 낮출 수 있음.

Boint, Bonk, TearDrop

TCP 네트워크 연결에서는 데이터 전송에 있어서 다음의 기능을 통해 신뢰성 있는 연결을 제공하려고 한다.

- 패킷의 순서가 올바른지 확인

- 손실된 패킷이 없는지 확인

- 손실된 패킷이 있는 경우 재전송 요청

- TCP 방식에서는 신뢰성이 확인되지 않는 데이터 전송에 대하여 신뢰도를 확보하고자 반복적으로 재요청과 수정을 하게 되는데, 이런 부분을 공격 대상이 계속 수행하게 하는 것으로 공격 대상 시스템의 자원을 고갈시키는 공격 방식

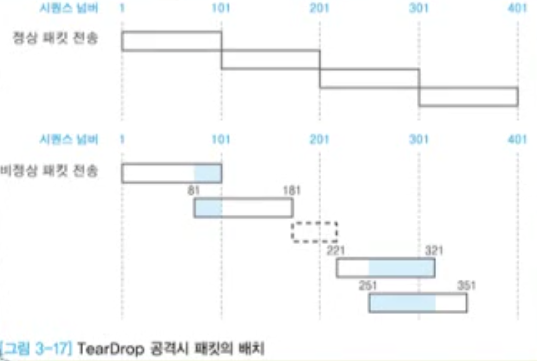

- TCP 패킷 안에는 각 패킷이 데이터의 어느 부분을 포함하고 있는지를 표시하기 위해 시퀀스 넘버가 기록되어 있는데, 이런 공격들은 시스템의 패킷 재전송과 재조합에 과부하가 걸리도록 시퀀스 넘버를 속임. 이렇게 시퀀스 넘버가 조작된 패킷의 흐름은 공격 대상에게 절대 풀 수 없는 퍼즐을 던져주는 것과 같음.

- 과부하가 걸리거나 반복적으로 요청되는 패킷은 무시하고 버리도록 처리.

예시) TearDrop 공격시 패킷의 시퀀스 넘버

Land

- 패킷을 전송할 때 출발지의 IP 주소와 목적지의 IP 주소값을 동일하게 만들어서 공격 대상에게 보내는 공격

- 이때 조작된 IP 주소값은 공격 대상의 IP 주소

- 방화벽 등과 같은 보안 솔루션에서 패킷의 출발지 주소와 목적지 주소의 적절성을 검증하는 기능을 이용하여 필터링

Smurf

- 다이렉트 브로드캐스트의 기법을 이용하는 공격.

- 다이렉트 브로드캐스트 : 네트워크부분에 정상적인 IP를 적어주고 브로드캐스트 주소로 채워서 원격지의 네트워크에 브로드캐스트 하는 것

- 브로드캐스트 주소 : 네트워크에 있는 컴퓨터나 장비 모두에게 한 번에 데이터를 전송하는 데 사용되는 전용 IP 주소. 예를 들어 xxx.xxx.xxx.255의 IP 주소로 데이터를 전송하면 xxx.xxx.xxx.* 네트워크에 있는 모든 컴퓨터가 데이터를 받게 됨. 이때 데이터는 3계층 장비인 라우터를 넘어가지 못한다.

- 공격 방식

1. 공격자가 다이렉트 브로드캐스트 하여 라우터 하위의 에이전트들에 ICMP Echo Request 패킷을 전달함.

ICMP (Internet Control Message Protocol)

2. ICMP Echo Request를 받은 네트워크는 패킷이 위조된 시작 IP 주소로 ICMP Reply를 보냄.

3. 많은 Reply를 받은 공격 대상은 Ping of Death처럼 많은 패킷으로 인하여 시스템이 과부하 상태가 됨.

- 라우터에서 다이렉트 브로드캐스트를 막는 것으로 방어 가능.

Mail Bomb

= 폭탄 메일.

- 스팸 메일도 해당하는 공격 방식

- 메일 서버는 각 사용자에게 일정한 크기의 디스크 공간을 할당하는데, 메일이 폭주하여 디스크 공간을 모두 채우면 선량한 사용자가 메일을 받을 수 없음. 따라서 스팸 메일도 서비스 거부 공격이 될 수 있음.

DDos (Distributed Denial of Service)

: 분산 서비스 거부 (공격)

- 1999년 미네소타 대학에서 발생.

- 당시 야후, NBC, CNN 서버의 서비스를 중지시킴.

- 피해가 상당히 심각하나 이에 대한 확실한 대책은 없고, 공격자의 위치나 구체적인 발원지를 파악하는 것도 거의 불가능에 가까움.

- 대부분의 공격이 자동화된 툴을 이용

- 공격의 범위가 방대하고, 최종 공격 대상 이외에도 중간에 공격을 증폭시켜주는 중간자가 필요함.

- 공격 툴마다 명칭과 구조가 조금씩 다르지만 기본적으로 다음과 같은 구성을 가짐.

| 공격자 (Attacker) | 공격을 주도하는 해커의 컴퓨터 |

| 마스터 (Master) | 공격자에게서 직접 명령을 받는 시스템. 여러 대의 에이전트를 관리. |

| 핸들러 (Handler) 프로그램 | 마스터 시스템의 역할을 수행하는 프로그램. |

| 에이전트 (Agent) | 공격 대상에 직접 공격을 가하는 시스템. |

| 데몬 (Demon) 프로그램 | 에이전트 시스템의 역할을 수행하는 프로그램 |

'정보보호 > 정보보호학 개론 (2013, 백석대 이근호 교수님)' 카테고리의 다른 글

| 3-4. 스푸핑(Spoofing) (0) | 2024.08.02 |

|---|---|

| 3-3. 스니핑(Sniffing) 공격 (0) | 2024.08.02 |

| 3-1. 네트워크 보안 : 네트워크 기초 OSI 7 계층 (0) | 2024.08.01 |

| 2-3. 인터넷 사기 관련 법령 (0) | 2024.07.30 |

| 2-2. 해킹 관련 법령 (0) | 2024.07.30 |

댓글